网原第三次小实验

郭高旭 2021010803 ggx21@mails.tsinghua.edu.cn

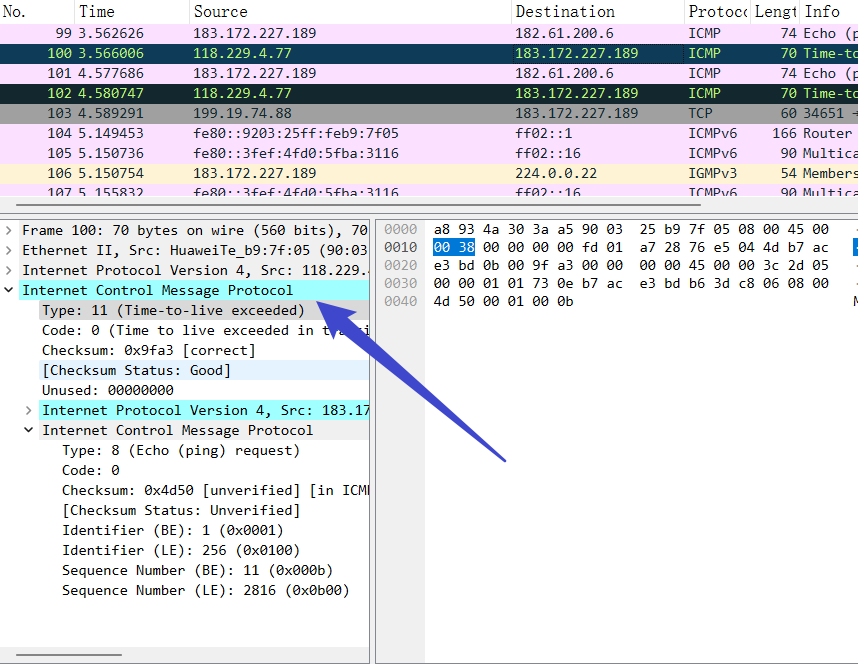

抓包实验 1:

Type字段为11,Code字段为0

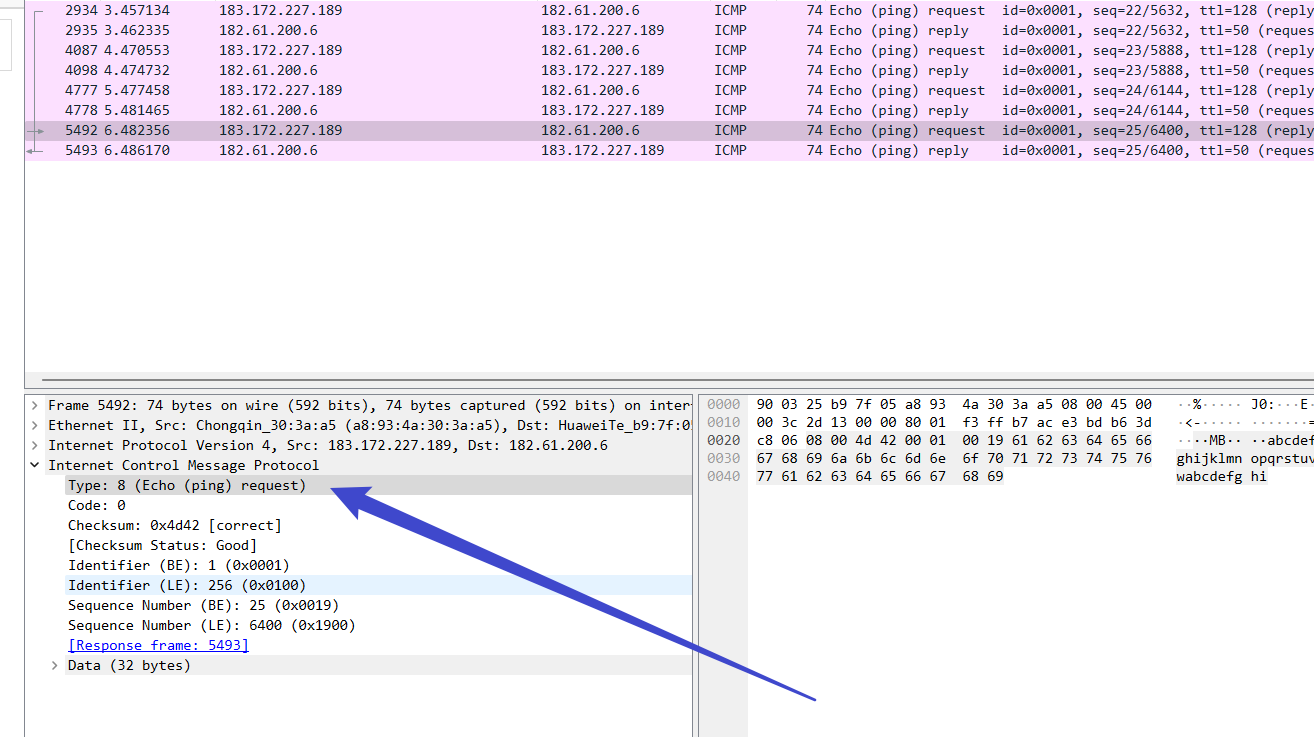

抓包实验2

观察ICMPv4请求

Type字段是8,Code是0

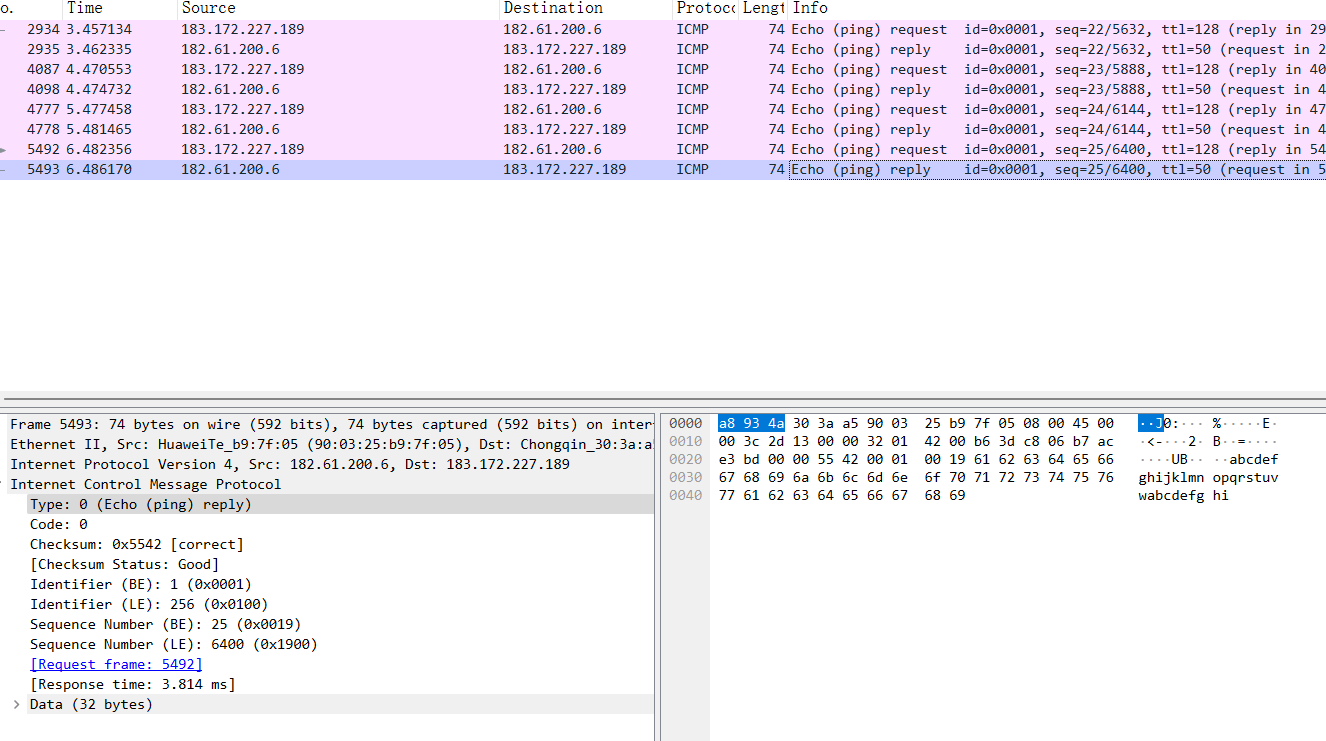

观察回显数据包头

Type字段为0,Code字段也为0

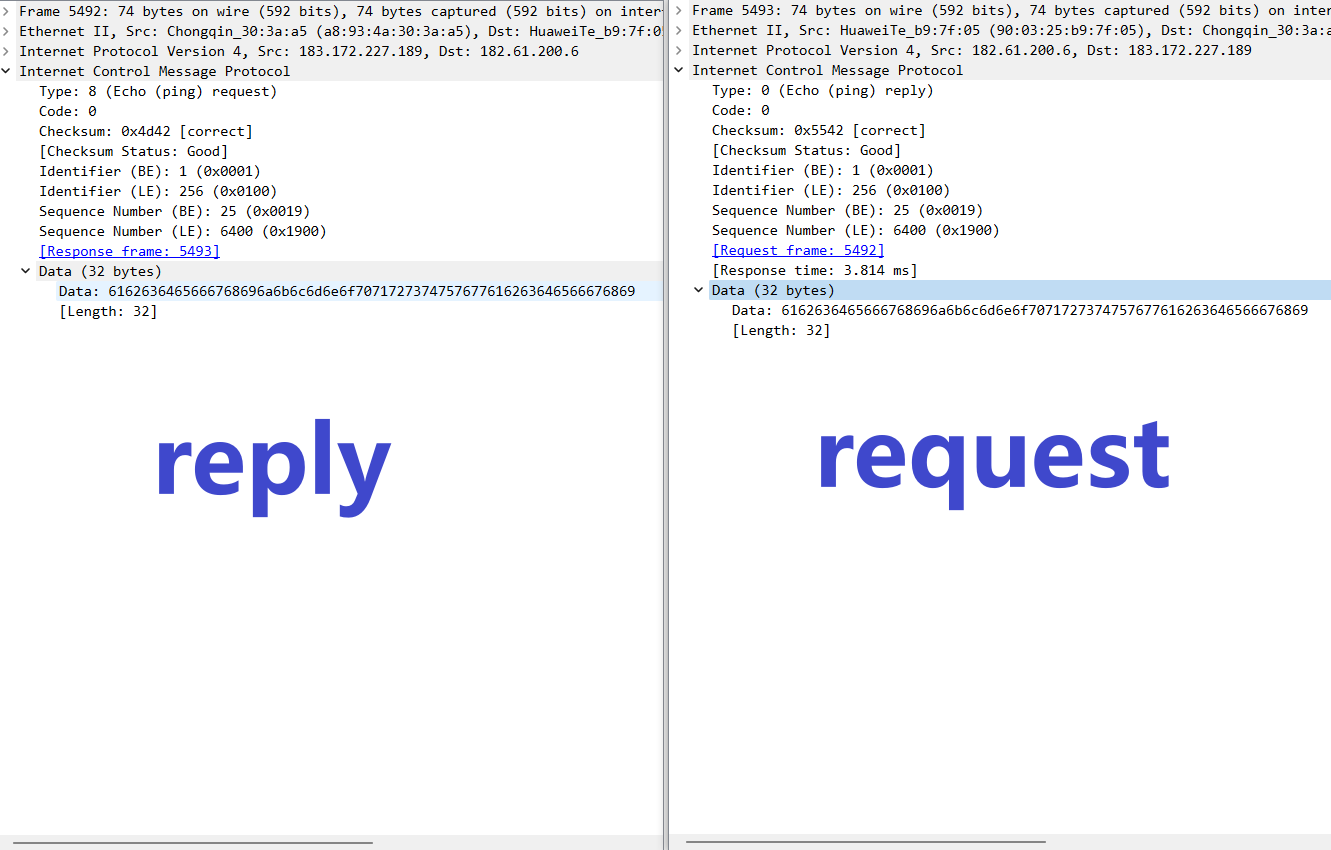

观察一对请求和回显

标识符,序号,Data都相等

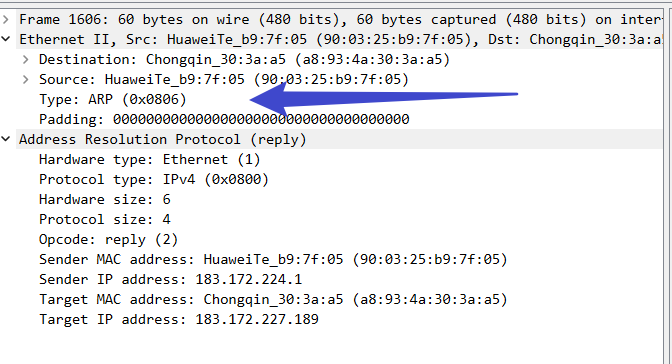

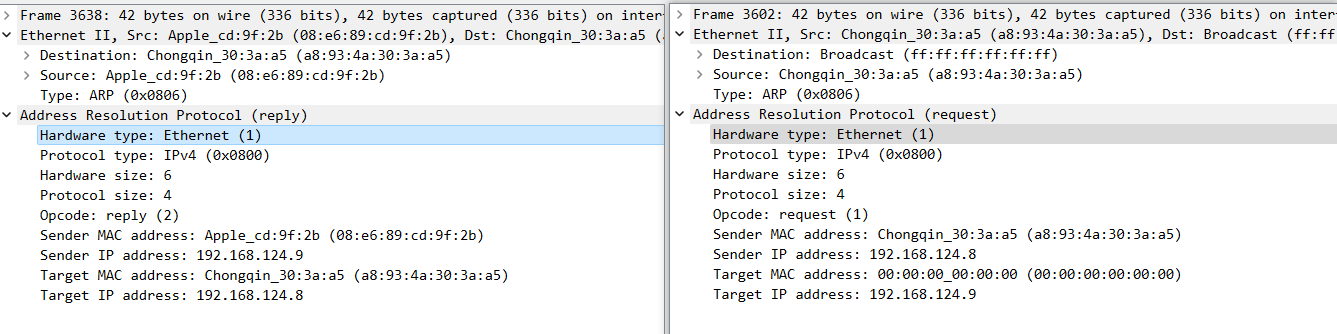

抓包实验 3: 观察 ARP 分组各式

-

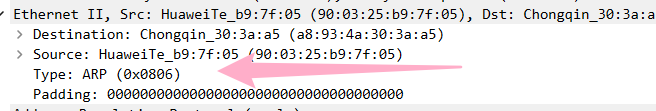

ARP 协议在以太网帧头中载荷类型的编号是 ?

答:0x0806

-

ARP 分组头中,以太网硬件类型编号和 IP 协议类型编号分别是?

答: arp.hw.type(Hardware type):1;protocol type 0x0800

-

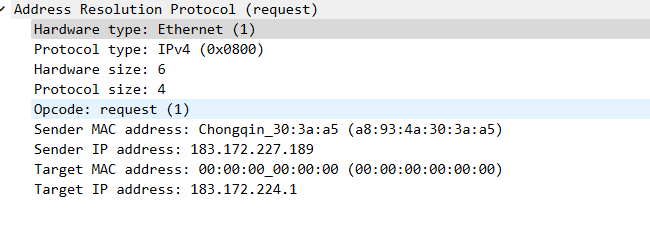

ARP 请求分组中,操作码(Opcode)值是?源 IP 地址及 MAC地址,目的 IP 地址及 MAC 地址是多少?

-

Opcode是1,

-

源IP和MAC地址是本机地址

-

目的IP地址是请求的IP地址;MAC地址是广播地址

-

-

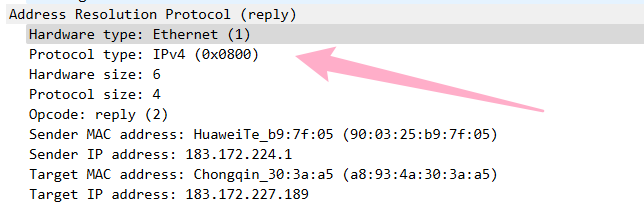

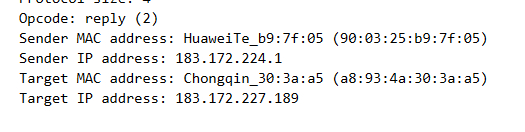

ARP 回复分组中,操作码(Opcode)值是?源 IP 地址及 MAC地址,目的 IP 地址及 MAC 地址是多少?

答:

-

Opcode是2

-

源IP和MAC是请求的IP地址和回复的MAC

-

目的IP和MAC是本机

-

简述题:

icmpv4的安全隐患

-

Ping Flood 攻击:黑客可以发送大量的 Ping 请求(ICMP Echo Request),导致被攻击的目标主机网络堵塞,以至于无法正常通信。

-

Smurf 攻击:黑客可以利用广播地址发送 ICMPv4 Request,让目标网络中的所有主机都回应,导致目标网络瘫痪。

-

ICMPv4 Redirect 攻击:黑客可以伪造 ICMPv4 Redirect 消息,使目标主机将数据包发送到攻击者的设备上,从而实现中间人攻击。

-

ICMPv4 Time Exceeded 攻击:黑客可以发送大量 ICMPv4 Time Exceeded 消息,让目标网络的路由器被迫处理大量无用信息而瘫痪。

-

Ping of Death 攻击:黑客可以向目标主机发送一个特别制作的超大 ICMPv4 报文(超过 65536 字节),导致目标主机崩溃或者重启。

处于上述安全问题,很多系统都默认禁止发送某些icmpv4消息。比如

-

Cisco 路由器默认情况下会禁止发送 ICMP Redirect 消息,以避免中间人攻击。

-

Solaris 操作系统默认情况下会禁止发送 ICMPv4 Timestamp 和 ICMPv4 Address Mask 消息。

-

Windows 防火墙默认情况下会阻止多个 ICMPv4 消息,比如 ICMP Echo Request(ping)、ICMP Timestamp,ICMP Traceroute 等。

ping 局域网内外的主机产生的arp报文有何不同

这是我ping局域网内(连接到我同一个路由器的ipad设备)的arp

ping局域网外的主机不会产生arp报文。arp的作用范围在局域网内。

arp滥用的危害及预防

arp滥用的例子

-

网络拥塞:过量的 ARP 请求会增加网络的负载,导致网络拥塞,从而影响网络性能和吞吐量。

-

ARP 洪泛攻击:攻击者利用大量伪造的 ARP 请求数据包向网络广播,欺骗物理地址表中的信息,从而导致网络拥塞或服务故障,影响网络安全。

-

ARP 欺骗攻击:攻击者伪造 ARP 请求数据包,使其包含正确的 IP 地址和错误的 MAC 地址。当 ARP 请求被接收并响应时,攻击者就能欺骗网络设备,从而执行中间人攻击,获取敏感信息,甚至劫持通信。

预防

-

监控网络流量:使用网络分析工具监测网络流量,识别异常的 ARP 请求和响应,判断是否存在 ARP 洪泛攻击或 ARP 欺骗攻击。

-

过滤不必要的广播:在网络设备上设置合理的 ACL(访问控制列表),过滤不必要的广播。例如,可以限制 ARP 请求的范围,只允许目标设备响应有效的 ARP 请求。

-

配置静态 ARP 表项:在网络设备上配置静态 ARP 表项,避免频繁地进行 ARP 请求,降低网络负载和运行的安全风险。

-

使用防火墙:在网络的边界处使用防火墙,限制不必要的 ARP 请求和回应,防止 ARP 洪泛攻击和 ARP 欺骗攻击。

-

更新网络设备和操作系统:最新版本的网络设备和操作系统中会修复已知的安全漏洞,更新这些设备和系统可以降低不必要的攻击和风险。